Hi.

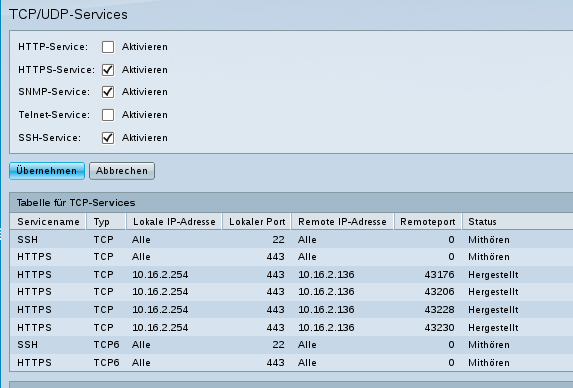

Ich habe gerade nochmal den Cisco Layer-3-Switch unter die Lupe genommen. Bei den TCP/UDP-Services sieht das bei uns so aus:

(die angezeigte aktive Verbindung stamt von einer VM). Nun ist es ja so, dass der Switch im L3-Modus “per default” von jedem Subnetz aus erreichbar ist bzw sein muss (als Gateway). Allerdings betrifft das auch den Zugang zur Weboberfläche sowie via SSH. Das würde ich gerne weiter einschränken, damit auf den Switch NUR noch aus dem Management-VLAN via Port 22 bzw 443 zugegriffen werden kann.

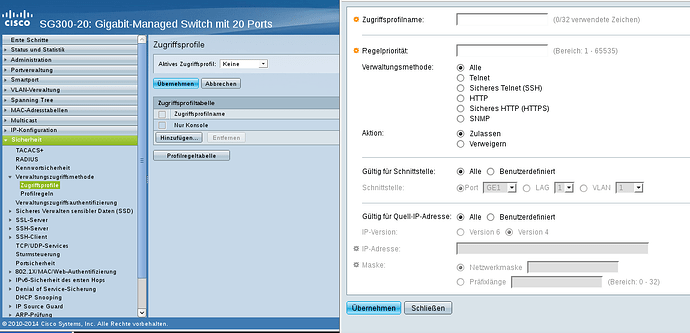

Bei den Services kann man das nicht einstellen, wenn ich’s richtig gesehen habe. Daher vermute ich, dass man wieder mit ACEs und ACLs zuschlagen muss, um diesen Zugriff zu blockieren. In den vorgefertigten Listen der Services ist aber weder SSH noch httpS dabei … man könnte natürlich alles manuell eintragen, doch bevor ich das mache wollte ich mich vergewissern, ob das wirklich die richtige Vorgehensweise ist?

Hat das schon mal jemand erfolgreich gemacht? Oder laßt ihr ssh und https einfach aus allen Subnetzen zu?