Hallo Chrs!

Ich hatte für mich die komplette Einrichtung eines „blauen Netzes“ mit DHCP-Server auf der OPNSense so dokumentiert:

Ein blaues Netz für das Schüler-WLAN einrichten:

Zunächst muss für das blaue Netz ein in allen Switches ein VLAN (hier als Beispiel 10) erstellt und getaggt auf die notwendigen Ports gelegt werden.

Ziel ist es nun auf diesem VLAN ein Netzwerk zu erstellen, das von der OPNSense per DHCP verwaltet wird und von dem aus Zugriff ins Internet, aber kein Zugriff ins grüne Netz möglich ist bzw. nur die WebUI erreichbar ist.

Dazu sind zunächst, falls noch nicht geschehen ein paar Anpassungen im Proxmox, auf dem die OPNSense läuft zu machen:

-

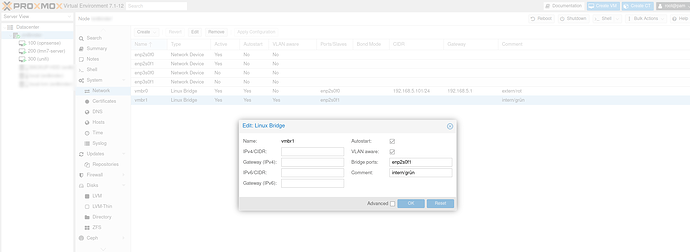

Die Bridge vmbr1 für VLANs „aware“ machen:

-

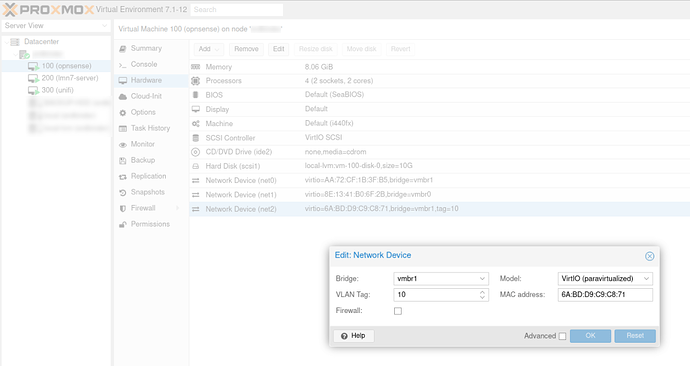

Dann in der OPNSense Maschine ein neues Netzwerk Device erstellen, dass auf das VLAN hört:

-

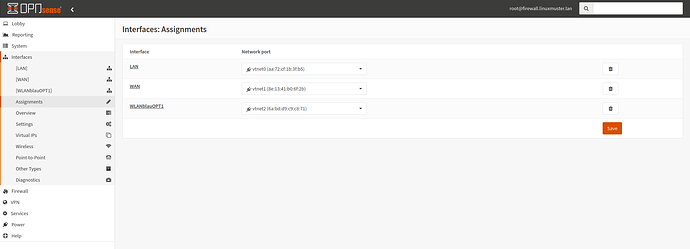

Anschließend in der OPNSense das Interface hinzufügen:

-

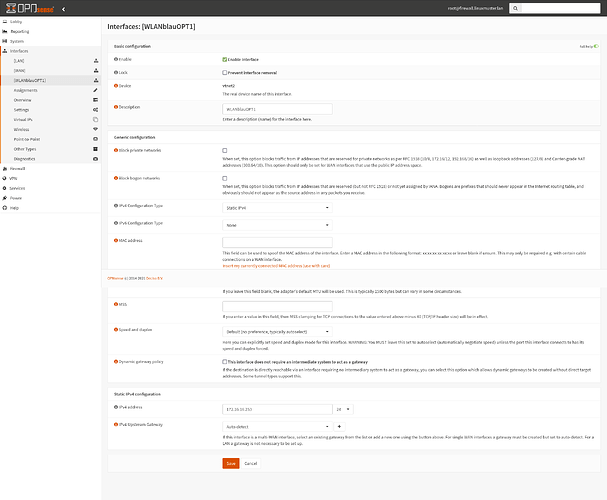

Nun das Interface einrichten:

-

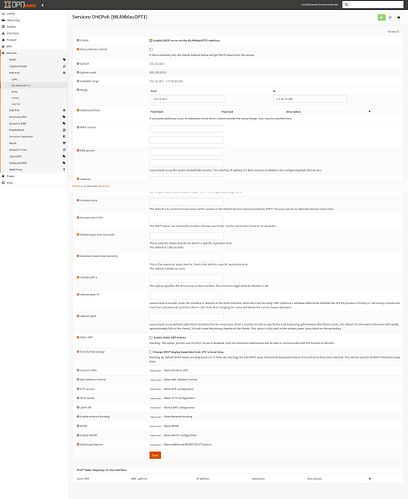

Dann noch den DHCP-Server einrichten:

-

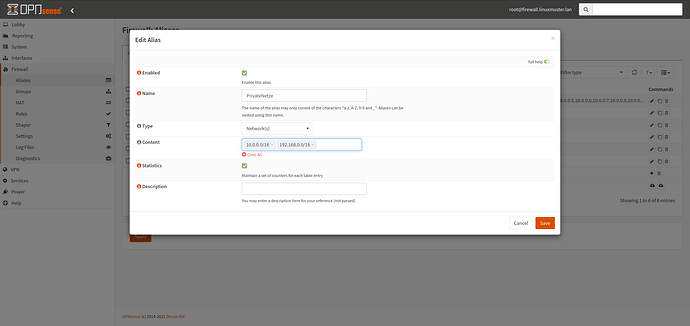

Und zum Schluss noch die Firewallregeln anlegen. Dazu muss zunächst ein Alias mit den privaten Netzen angelegt werden, die nicht von blau erreichbar sein sollen:

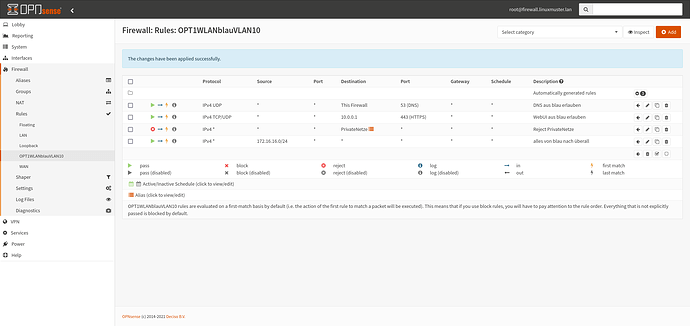

Und dann folgende Regeln erstellen:

Die Reihenfolge der Regeln ist entscheidend - siehe verlinktes Video weiter unten! Die unterste Regel erlaubt den Zugriff aus blau überall hin - die darüber liegende Regel schränkt dies aber ein und verbietet alles in die privaten Netze. Darüber kommen zwei Ausnahmen für die WebUI und DNS-Anfragen.

Mein Vorgehen zum Einrichten des blauen Netzes entspricht dieser Anleitung:

Und für die Firewall-Regeln diesem schönen Video:

Soll ich noch Bilder der einzelnen Firewall-Regeln erstellen?

Viele Grüße!

Noah