Hallo zusammen!

Wir sind gerade dabei, ein Schüler-WLAN (blau) mit RADIUS und WPA Enterprise einzurichten. Dabei sind wir nach der Doku vorgegangen, was letztlich geklappt hat. Vielen Dank an die Autoren!

Ein paar eigentlich kleine (und für einige von euch wahrscheinlich triviale) Unklarheiten, haben uns aber unglaublich viel Zeit gekostet.

Es ist nicht eindeutig beschrieben, was als Samba-Domäne in die /etc/freeradius/3.0/mods-enabled/mschap und /etc/freeradius/3.0/mods-enabled/ntlm_auth eingefügt werden muss. Und auch hier im Forum findet man verschiedene Angaben bzw. auch keine präzisen Angaben, weil keiner (verständlicherweise) seine Domain hier öffentlich macht.

Wir haben also alles Mögliche ausprobiert anhand z.B. folgender Anhaltspunkte:

Bei uns wird in der WebUI oben rechts folgendes angezeigt:

![]()

Die Netzwerklaufwerke sind unter smb://xxxxxxx.local erreichbar.

In der /etc/samba/smb.conf steht:

workgroup = LINUXMUSTER

realm = LINUXMUSTER.LAN

netbios name = XXXXXXX

So kommen ein paar Möglichkeiten zustande, die man mit Endung und ohne durchprobieren kann…nach einigen Versuchen fanden wir heraus, dass in die oben genannten Dateien in unserem Fall schlicht „linuxmuster.lan“ mit Endung eingetragen werden muss.

Außerdem wird nicht beschrieben, wie sich die Endgeräte der Schüler einwählen müssen:

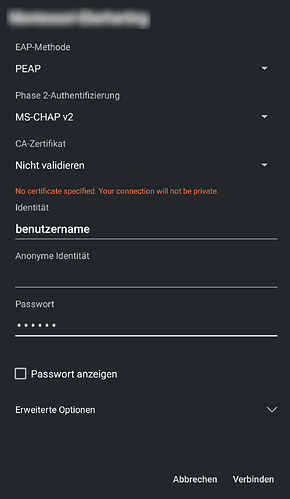

Unter Android sieht das so aus:

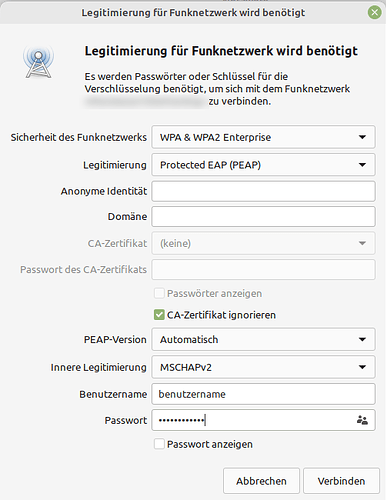

Unter Linux so:

Und unter iOS geht es ziemlich automatisch - man muss nur dem Zertifikat vertrauen.

Durch Probieren diverser Kombinationen aus falsch eingetragener Samba-Domain und/oder falschen Einstellungen am Client haben wir viel Zeit vertan…

Vielleicht können die Infos ja an entsprechender Stelle in die Doku aufgenommen werden oder sind jemandem hilfreich, der hier sucht.

Vielen Dank!

Grüße Noah