wie bereits an anderer Stelle erläutert, will ich das päd.- und das Verwaltungsnetz über zwei VLANs über ein gemeinsames LAN-Kabel übertragen.

Eigentlich keine „große Sache“, dachte ich mir:

Flugs im Keller, wo der Router von Belwü (Cisco 8xx) steht, einen kleinen (5-Port) managed switch mit zwei VLANs, wie im folgenden Diagramm dargestellt, eingerichtet.

┌───────────────────────────┐ ┌────────────┐

│ Switch Vwltg. │ │ Host │

│ VLAN 10 Port 1 │ │ VM Firewall│

│ VLAN 20 Port 1 │ │ VM Server │

│ Uplink Port 16 (PVID 20) │ │ │

└─┬───────────────────────┬─┘ └──┬─┬───────┘

1│ 16 │ rot │ │ grün

│ └──────────┘ └────────

└───────────────┐

│

│

│

┌─────────────────┴───┐ ┌──────────────────┐

│ Switch (Keller) │ │ Belwue-Router │

│ VLAN 10 Port 1,5 ├──────┤ 10.16… Vwlt.Netz│

│ VLAN 20 Port 2,5 ├──────┤ 141.10… Päd. Netz│

│ Uplink Port 5 │ │ │

└─────────────────────┘ └──────────────────┘

· Kleiner 5-Port-Switch im Keller: Zyxel GS1200-5

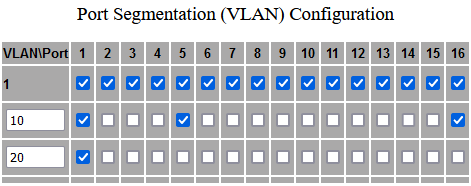

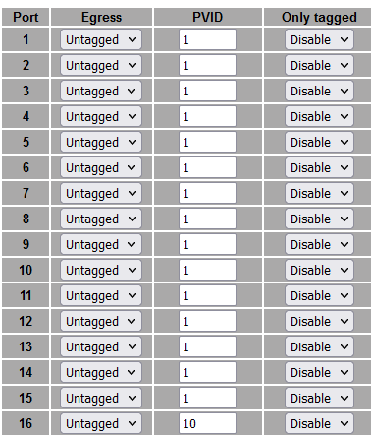

· Switch für die Verwaltung: Allnet 4804w

(ein zwar schon etwas älteres „Schätzchen“, aber immerhin VLAN-fähig)

Meine Überlegungen:

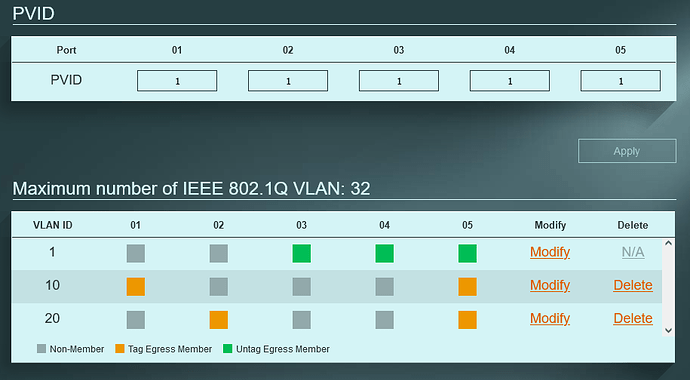

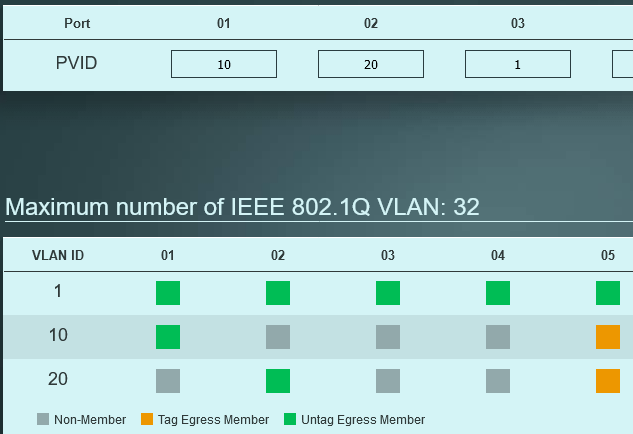

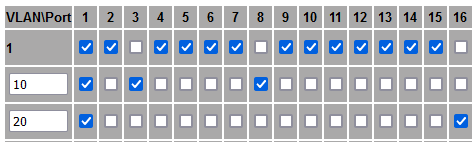

kleiner Switch default: alle 5 Ports sind (untagged) Mitglied von VLAN ID 1.

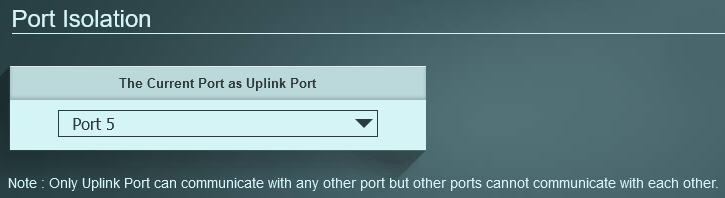

Habe nun zum Default zwei zusätzliche VLAN (ID 10 und 20) hinzugefügt, Ports wie im Diagramm zugeordnet und Port 5 als Uplink konfiguriert.

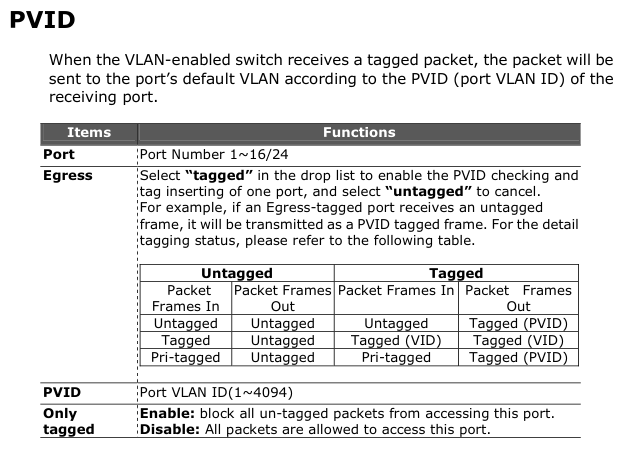

Demnach sollten VLAN 10 und 20 am Switch oben ankommen, der dann VLAN 20 an Port 16 via PVID weiterleitet (so jedenfalls lese ich folgenden Auszug aus dem Manual).

Also alles überschaubar, aber dennoch hakt es irgendwo:

Im Verwaltungsnetz (VLAN 10) funktioniert alles ohne Probleme wie gehabt. Verwaltungs-PC kommt ins Internet (abgesehen davon, dass der Verbindungsaufbau zu einer Webseite gefühlt einen Tick länger braucht als ohne VLAN…) So weit, so gut.

Die clients am päd- Netz hingegen sind abgehängt (kein Internet).

Wenn ich das päd-Netz direkt von Belwü-Router (ohne VLAN) abgreife, funktioniert alles.

D.h., irgendwo habe ich was falsch konfiguriert, aber ich sehe nicht, wo…

Wie immer freue ich mich über jeden Hinweis.

Grüße, sino