Hallo zusammen,

aus aktuellem Anlass:

Wer kann mir eine Regel in der OpnSense zeigen, die sagt, dass „alle anderen“ Ports nach außen dicht sind. ICh vermute, so eine Regel müsste es doch geben (deny all), die anschlägt, wenn nicht andere anschlagen.

Ich weiß nach längerem Suchen nicht, wo so eine Regel oder Voreinstellung stehen sollte.

zweite Frage: Wenn ein maliziöser DIenst im Netz einen Port anbietet und das irgendwie aktiv nach außen vermittelt, kommen Pakete von außen ja rein, falls ich nicht so eine Regel habe… Vielleicht sollte ich also auch eine Catch-all von innen nach außen Regel besitzen? Aber das würde ja massiv auch die Freiheiten von zig-Programmen stören, oder?

VG, Tobias

Hi Tobias.

Wenn ich das richtig sehe, ist die gesuchte Regel (eingehend!) auf der OPNSense per default aktiv. Also konkret: Wenn du eine neues Netzwerk anlegst, darf das zunächst NICHTS – es sei denn Du erlaubst es…

So hatte ich es zumindest mal irgendwo gelesen und im Hinterkopf abgespeichert.

Noch ein Nachtrag zu „ausgehenden Regeln“: Man kann die Richtung durchaus festlegen (wenn man eine Regel editiert, erscheint der Unterpunkt „Richtung“). Aber Sinn und Unsinn kann ich nicht beurteilen

Die zweite Frage ist interessant: So machen das ja auch Tools wie AnyDesk / Teamviewer usw …

hth,

Michael

Hallo Tobias,

deny all ist das Standardverhalten.

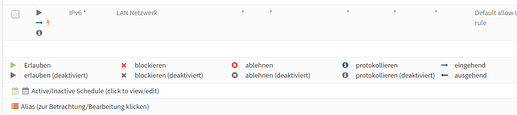

Es gibt aber eine Regel „Default allow LAN to any rule“ (und eine entsprechende für IPv6), die per Default in den internen Schnittstellen vorhanden ist. Wenn du die löscht und nur bestimmte Verbindungen freigibst (allow anhand von z.B. von Quell-, Ziel-, -IP und -Port), bekommst du dein gewünschtes Verhalten. Regeln werden immer von oben nach unten abgearbeitet (first match); floating rules haben Vorrang vor den Schnittstellen-Regeln.

zum zweiten: uPNP ist nicht aktiv, aber Anwendungen wie Team-Viewer öffnen eine Verbindung mit Hole Punching, also est zu einem Teamviewer-Server, der dann IP/Port zwischen den Teilnehmern austauscht. Dann wird eine wechselseitige Verbindung über UDP aufgebaut; per TCP funktioniert das eigentlich nicht, da die Firewall die Sequenznummern und Ackknowledgenummern auf der Tarnsportschicht kontrolliert.

edit: zu langsam

VG