Hallo.

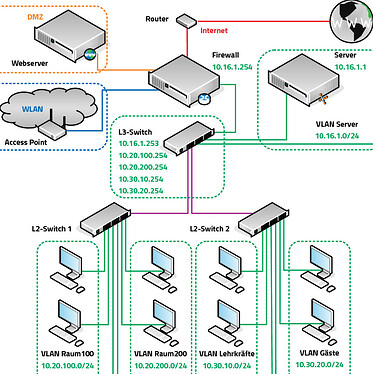

Ich habe mich nochmal mit der Netzwerksegmentierung auseinandergesetzt. Dabei ist mir folgendes aufgefallen: Als wir 2018 auf ein segmentiertes Netz umgestellt haben, sah der Screenshot in der Anleitung noch so aus:

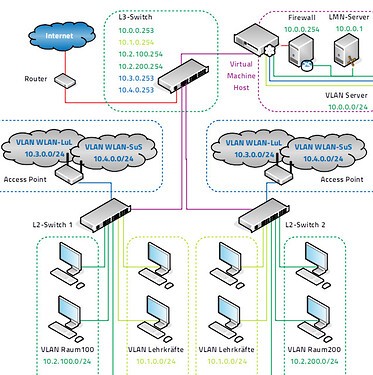

Vergleicht man das mit dem aktuellen Screenshot, sieht das ganze jetzt allerdings so aus:

Ein kleiner aber feiner Unterschied ist, dass der L3-Switch im neuen Bild auch jeweils eine IP im VLAN für das WLAN (und die DMZ) besitzt, während das vorher nicht der Fall war!

Wir haben das ganze noch so wie oben installiert. Das heißt, dass der L3-Switch für alle „grünen“ Subnetze zuständig ist, während das WLAN und die DMZ „eigenständig“ laufen. Somit übernimmt der L3-Switch nach meinem Verständnis für alle Clients aus dem „blauen“ und „orangen“ Netz nur die Rolle eines ganz normalen L2-Switches, richtig? Das Routing läuft demnach direkt über die OPNSense, da für das WLAN und die DMZ die OPNSense-IP als Gateway eingetragen ist.

Die Frage ist nun: Ist das so vernünftig (vor allem bei ständig steigender Anzahl an WLAN-Geräten)? Oder sollte man das ändern?

Die zweite Frage dreht sich um die Position des L3-Switches in beiden Abbildungen: Oben sieht man, dass die (OPNSense-)Firewall das letzte Glied in der Kette bis zum Internet ist während es unten der L3-Switch ist. Auch hier nochmal nachgefragt, was richtig und was falsch ist?

Viele Grüße,

Michael

Hallo Michael,

richtig? Falsch, die Zeichnung sagt, das das blaue Netz physisch getrennt ist (eigene Switche verwendet)

richtig? Richtig, in der Praxis trennt man die Netze nicht physisch sondern logisch über VLANs.

Aus vielerlei Gründen: Verwaltung, Kosten, u.a.

Andere Gründe - wie hohe Sicherheitsanforderungen - sprechen dagegen für eine physische Trennung.

Das Routing läuft demnach direkt über die OPNSense …

Ja, das Routing zwischen blau, gelb, grün und rot geht über die FW.

Das Routing zwischen den grünen Subnetzen (Raum-, Lehrernetze…) geht über den L3-Switch.

Das Routing nach außen über das Servernetz (FW).

Ist vernünftig. Über die grünen Netze wird der Zugriff geregelt, über die bunten Netze die Sicherheit (FW).

2. Frage

Nein. Der Datenfluß ist oben wie unten derselbe (oben ohne Virtualisierung, unten mit).

Von grün nach rot geht es immer über die FW zum Internet-Router.

Mit oder ohne Switch zwischen FW und Internet-Router hängt davon ab, ob die FW

- eine rote Schnittstelle und andere Schnittstellen hat (oder nur eine Schnittstelle für alle Netze)

- nahe genug am Internet-Router steht

E g W u G

Hallo.

Ok – danke für die Richtigstellung.

Das blaue Netz besitzt in der Zeichnung dennoch eine Netzwerkmaske, die in der Praxis zu klein sein dürfte. Mit einem /24er Netz kommen die meisten Schulen für das SuS-WLAN vermutlich nicht weit.

Viele Grüße,

Michael

Hallo Michael,

ja, das Netz könnte zu klein sein. Da hab ich keine Erfahrungswerte. Trotzdem müßten immerhin über 250 Benutzer gleichzeitig verbunden sein. Sonst macht man halt das Netz größer (/23). Und nebenbei gesagt - die Switchadresse im blauen Netz kann man sich auch sparen.

VG

1 „Gefällt mir“

… das war ja genau der Grund meiner Rückfrage: Darüber bin ich gestolpert und habe mich gewundert …