Na, wer sagts denn

Natürlich geht es

https://docs.opnsense.org/development/api/plugins/wireguard.html

Ich bau das mal testweise in meiner Landingspage ein, aber es sollte auch in der WebUI problemlos möglich sein.

Na, wer sagts denn

Natürlich geht es

https://docs.opnsense.org/development/api/plugins/wireguard.html

Ich bau das mal testweise in meiner Landingspage ein, aber es sollte auch in der WebUI problemlos möglich sein.

Hallo Michael,

nein, ich hatte ja nie eine 7er, weil seit 2018 aus bekanntem Grund keine LMN mehr.

so war das in der LMN 5 und 6.

Viele Grüße

Steffen

ok – aber das WebUI hättest du ja trotzdem irgendwo her kennen können … aber wie auch immer.

Das ist doch ein sehr guter Ansatzpunkt ![]() Wenn das mit Deiner Landingpage funktioniert, wäre es mir natürlich auch recht

Wenn das mit Deiner Landingpage funktioniert, wäre es mir natürlich auch recht ![]()

Viele Grüße,

Michael

Mein Plan wäre jetzt folgender:

Ich denke, das sollte klappen.

(Das Generieren des Private Keys auf dem Server ist zwar nicht die Feine Art, aber an der Stelle meiner Meinung nach unbedenklich)

EDIT: Man könnte die Keys auch im Browser generieren, aber das ist out of scope für das Proof of concept in der landingpage:

https://git.zx2c4.com/wireguard-tools/tree/contrib/keygen-html/wireguard.js

VG, Dorian

@Arnaud Wäre das auf lange Sicht auch was, das in die WebUI könnte?

Hallo,

Das muss ich in Details anschauen, z.B. „in opnsense eintragen“, aber es ist vielleicht machbar, habe ich schon teilweise für Ajenti bearbeitet.

Das diskutieren wir zusammen in Entwicklerrunde

Was für mich ein bisschen schwierig ist, ist 36h pro Tag zu arbeiten, aber ich tue mein bestens

Gruß

Arnaud

Das dürfte sich auf eine Post-request beschränken ![]()

Das verstehe ich vollkommen, deshalb mach ich es erstmal in der Landingpage, dann kann ich dir genau sagen, wie es funktioniert ![]()

VG, Dorian

Der Plan klingt super! Ich habe damals meinen Wireguard-Zugang auf meinem Linux-Client zu Hause einfach importiert und auf dem Smartphone den QR-Code scannen lassen. Die App heißt übrigens --Überraschung!-- WireGuard.

Ich will damit nur sagen: Es werden tatsächlich beide Möglichkeiten benutzt und es funktionierten bei mir auch beide Wege ootb!

Für den Gebrauch auf dem Smartphone wollte ich nochmal die Möglichkeit ansprechen, den gesamten Traffic (IPv4 und IPv6) durch den VPN-Tunnel zu routen … damit ist man mit dem eigenen Gerät in fremden WLANs nach meinem Verständnis relativ sicher.

Wenn die Wireguard-Zugänge irgendwann mal im WebUI „verwaltet“ werden können sollen, müsste man da sowas haben wie damals im IPFire: aktivert – deaktiviert für einzelne User?!

Viele Grüße und danke für Eure ganze Arbeit!

Michael

Hi Michael,

Ich habe WireGuard heute mal ausprobiert und das Ergebnis ist eher so lala:

VG, Dorian

Hi Dorian,

ich sehe es genau umgekehrt und finde Wireguard deutlich einfacher in der Handhabung. Zu Hause habe ich den VPN-Tunnel einmal aktiviert (da verwende ich KDE/Plasma, was das mittlerweile im Netzwerkmanager integriert hat: Ein Klick!). Und der Tunnel bleibt auch an – egal, ob ich den Laptop schlafen lege und dann wieder aufwecke. @mdt erklärt hier, warum das so ist!

ich sehe es genau umgekehrt und finde Wireguard deutlich einfacher in der Handhabung. Zu Hause habe ich den VPN-Tunnel einmal aktiviert (da verwende ich KDE/Plasma, was das mittlerweile im Netzwerkmanager integriert hat: Ein Klick!). Und der Tunnel bleibt auch an – egal, ob ich den Laptop schlafen lege und dann wieder aufwecke. @mdt erklärt hier, warum das so ist!

Übrigens gab es schon 2018 Lob von Torvalds himself: Linus Torvalds lobt WireGuard

Der Durchsatz überzeugt mich hier ebenfalls… von daher: Kann ich so nicht bestätigen.

Viele Grüße,

Michael

Hi Michael,

In Kombination mit einer hübschen Weboberfläche ist es vermutlich genauso einfach wie OpenVPN, aber das Hauptproblem ist meiner Meinung nach eben, dass man keine offensichtliche Statusanzeige des Tunnels hat. Wenn ich nun in einem öffentlichen WLAN bin und mich in Sicherheit wiege, weil ich glaube, der Tunnel sei aktiviert, obwohl er das nicht ist, ist das irgendwie suboptimal.

Das ist super, wenn ich einen externen Server ins Netz einbinden will, zum Beispiel für LDAP oder ähnliches, dafür finde ich WireGuard auch TOP! Vor allem da man ja super leicht einstellen kann, welcher Netzbereich durch den Tunnel läuft und welcher nicht.

Für Schüler und Lehrer (bzw. in meinem Fall Vereinsmitglieder) ist mir das alles aber einfach bisschen zu undurchsichtig. Wenn ich bei OpenVPN den Schalter umlege und er grün wird dann weiß ich, dass die Verbindung steht und dass alles da durch fließt. Bei WireGuard muss ich mir erst noch überlegen, welchen Verkehr ich da durch schicken will. Das ist natürlich eigentlich ziemlich cool, aber wie erkläre ich das jemandem, der da kein Plan von hat? Außerdem sieht man nicht einfach durch eine Statusanzeige, ob die Verbindung tatsächlich steht (zumindest bei Android und Ubuntu), das bekommt man nur raus, wenn man einen Host im getunnelten Netz pingt, oder sich den Durchsatz anschaut (oder hab ich da was übersehen?)

Bitte verstehe mich nicht falsch, WireGuard ist ein super cooles Tool und auch echt mächtig, aber ich finde einfach, dass es für den normalen Endnutzer, der keine Ahnung von Netzen usw. hat, nicht transparent genug ist.

VG, Dorian

Hi Dorian.

Was den Status der Verbindung angeht: Ja, das stimmt!

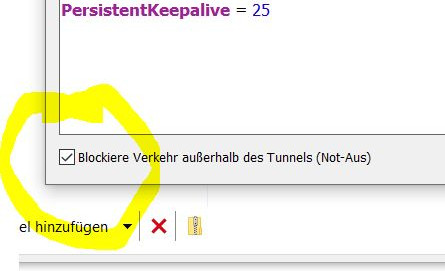

Es gibt (zumindest im Windows Client!) aber noch den sog. Kill-Switch:

Das könnte uU in öffentlichen Netzen helfen!

Ich habe OpenVPN hier auch jahrelang verwendet … bin aber jetzt echt froh, dass ich es nicht mehr muss, denn der Durchsatz über unseren IPFire ware immer extrem stockend … das muss alles nichts heißen und muss auch gar nicht an OpenVPN gelegen haben aber eine richtige Ursache konnte ich da nie finden…

Viele Grüße,

Michael

Hi Michael,

Das ist cool! Bei Android sehe ich den aber leider nicht.

Bei Linux geht das sicherlich auch irgendwie, aber eine einfache Checkbox gibt es natürlich nicht.

Würdest du OpenVPN denn nochmal eine Chance geben? Ich hatte bisher keine Probleme und der Client OpenVPN connect ist super intuitiv und funktioniert überall…

VG, Dorian

Für mich persönlich wäre das schnell eingerichtet – aber die 12 anderen Zugänge für div. Kollegen müssten dann alle nochmal neu eingestellt werden. Dazu habe ich gerade eher wenig Lust, da es im Moment so gut läuft ![]()

Hi Michael,

Das Verstehe ich. Aber genau hier kommt der Vorteil von OpenVPN: Du musst gar nicht für jeden einen Zugang einrichten. Es muss nur jeder das Serverzertifikat runterladen, da ist dann auch die ganze Konfiguration enthalten. Das wird dann in die OpenVPN Connect importiert. Dann muss der Nutzer nur noch seine LDAP Anmeldedaten eingeben und schon läuft es. Du musst also nur einmal eine Anleitung mit Link zum Zertifikat (als Download) schreiben und dann kann es jeder selbst einrichten

Soll ich dafür mal eine Anleitung schreiben?

VG, Dorian

Hallo Dorian,

wenn es deine Zeit nicht übermäßig beansprucht: gerne.

Viele Grüße

Wilfried

Alles klar, hier die Anleitung:

DN: CN=global-binduser,OU=Management,OU=GLOBAL,DC=linuxmuster,DC=lan

DC=linuxmuster,DC=lan

DC=linuxmuster,DC=lan

|(memberof=CN=role-student,OU=Groups,OU=GLOBAL,DC=linuxmuster,DC=lan)(memberof=CN=role-teacher,OU=Groups,OU=GLOBAL,DC=linuxmuster,DC=lan)

(memberof=CN=role-teacher,OU=Groups,OU=GLOBAL,DC=linuxmuster,DC=lan)

sAMAccountName

Linuxmuster VPN Zugang auswählen und den Login mit beliebigen Nutzern testen.

So, das war es dann auch (schon)  Aber dieses Setup muss ja nur einmal gemacht werden, danach ist es ein „Selbstläufer“

Aber dieses Setup muss ja nur einmal gemacht werden, danach ist es ein „Selbstläufer“

Ich denke, das kann so in die Dokumentation übernommen werden, sobald es ein paar Leute erfolgreich getestet haben.

VG, Dorian

… und das nennst weniger kompliziert als Wireguard???

Sind deine Pläne für Wireguard damit gestorben oder verfolgst du das auch weiter?

Hallo Dorian,

erst einmal zum wiederholten Mal: Danke!

Github-Issue ist erstellt: VPN on OPNSense #539

Beste Grüße

Thorsten

Es ging mir dabei nicht ums Einrichten auf Serverseite, sondern auf Clientseite und das ist ja nur (6.) ![]()

Die Ersteinrichtung von WireGuard inklusive der Anbindung an meine Landinpage wäre mindestens genauso lang.

Neija, die Sache ist halt die: OpenVPN funktioniert aus meiner Sicht gut genug und aufgrund der schon angesprochenen Usability werde ich für unsere Mitglieder auch bei OpenVPN bleiben. Dazu kommt noch, dass es sicherlich nochmal um die zwanzig Stunden dauern würde, die WireGuard Anbindung ans LDAP in der Landingpage sauber zu machen (von einer perfekten Lösung in der WebUI ganz zu schweigen). Das ist Zeit, die ich aufgrund der nicht soo großen Vorteile von WireGuard eigentlich nicht investieren will, da stecke ich sie lieber in Linbo…

Aber wenn der Bedarf in der Community groß ist, denke ich nochmal drüber nach:

VG, Dorian