Keycloak und Zwei-Faktor-Authentifizierung 2FA / MFA

WebAuth Authenticator / Sicherheitsschlüssel / Security-Token (z.B. via Yubikey) aktivieren

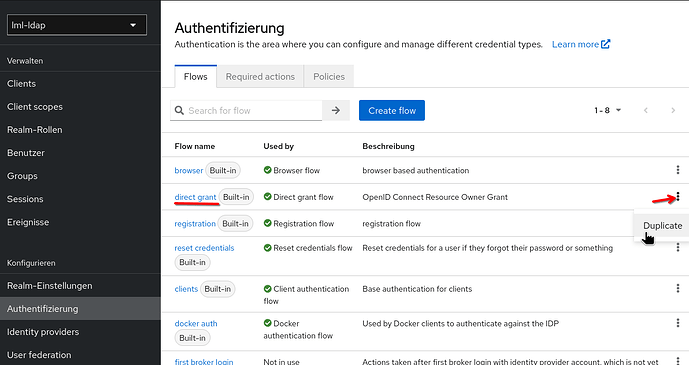

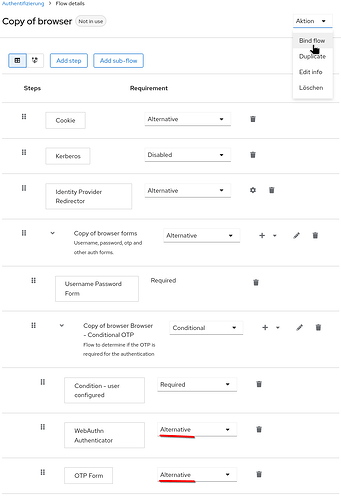

- Neuen Flow anlegen / Flow duplizieren

Unter Authentifizierung →direct grant(im Reiter Flows) duplizieren

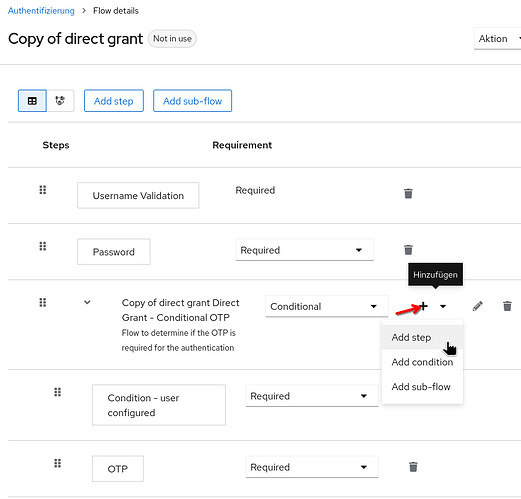

- im duplizierten Flow einen weiteren Schritt/Step bei Conditional OTP hinzufügen

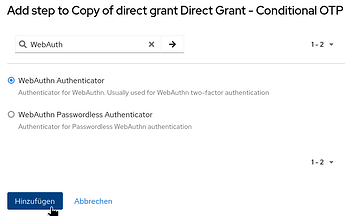

WebAuthn Authenticatorauswählen

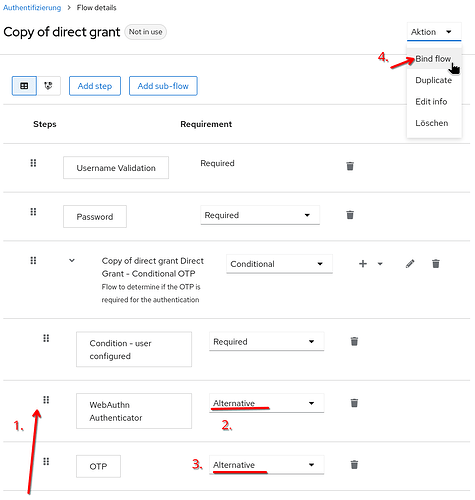

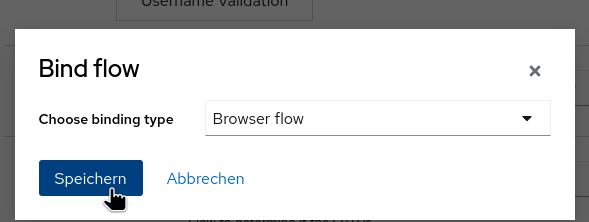

Den neuen Step ggf. eins hoch schieben, dann den Step aufAlternativeund auch den OTP-Step aufAlternativeumstellen. Anschließend den Flow aktivieren in dem man aufBind flow

klickt und dort denDirect grant flowauswählt.

- Genau das Gleiche nochmal für den Flow

browser. Also Flowbrowserduplizieren,WebAuthnhinzufügen usw.

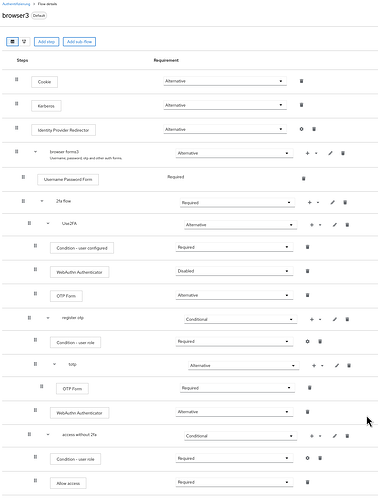

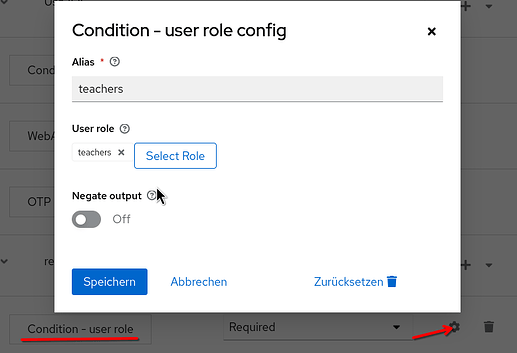

2FA Pflicht für bestimmte Benutzergruppe einrichten.

Da habe ich viel herumprobiert…

Auch hier wieder den Flow browser kopieren…

Hoffe die Bilder reichen zum Nachbauen aus