Hallo Dorian @dorian.

Ich habe heute auf einem Client das linuxmuster-linuxclient7-Paket aktualisiert – so wie hier beschrieben: (Neue Pakete für lmn7 - #184 von dorian)

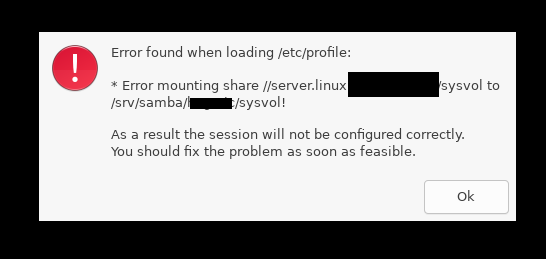

Nach der erneuten Anmeldung erscheint hier nun dies:

Hast Du eine Idee, woran das liegen kann?

Leider sind die Shares übrigens alle nicht mehr da.

Viele Grüße,

Michael